Na segunda metade do século XVI, a Inglaterra estava entrando em uma era dourada sob o reinado de Elizabeth I. No entanto, por trás dessa prosperidade, espreitavam ameaças constantes, tanto de fontes domésticas quanto estrangeiras. Nações católicas como Espanha e França mantinham posturas hostis em relação à recém-protestante Inglaterra, enquanto o perigo de rebelião católica persistia dentro do país.

Nessas circunstâncias desafiadoras, uma das estratégias mais eficazes de Elizabeth I foi a guerra de informação utilizando a criptografia. A decodificação de códigos e a espionagem tornaram-se indispensáveis para antecipar os movimentos inimigos e prevenir conspirações internas. Este artigo explora a realidade das técnicas criptográficas e das estratégias de informação que sustentaram o reinado de Elizabeth I.

O ‘Retrato do Arco-Íris’ de Elizabeth I. Os motivos de olhos e ouvidos em seu vestido simbolizam a importância da coleta de informações.

Dinastia Tudor e Política Externa de Elizabeth I

Confrontando Ameaças Internacionais

Quando Elizabeth I subiu ao trono em 1558, a Inglaterra encontrava-se em uma situação internacional complexa. A Escócia ao norte era aliada da França, enquanto a Espanha católica vangloriava-se da mais forte potência naval da Europa na época. Além disso, a prima de Elizabeth I, Maria, Rainha dos Escoceses, reclamava seu direito legítimo ao trono inglês.

Nessas circunstâncias, Elizabeth I implementou uma política externa cautelosa. Enquanto externamente mantinha uma postura pacífica, ela empregava estratégias de informação nos bastidores para sondar movimentos inimigos e monitorar dissidentes internos. Essa estratégia dupla foi um dos fatores que permitiram o longo reinado de Elizabeth I.

Francis Walsingham e a Rede de Espiões

No coração da estratégia de informação de Elizabeth I estava Francis Walsingham. Nomeado como Secretário Principal da Rainha em 1570, ele posteriormente dirigiu as atividades de inteligência da Inglaterra. Walsingham conseguiu estabelecer uma rede de espiões que se estendia por toda a Europa, permitindo-lhe compreender os movimentos inimigos em detalhes.

Francis Walsingham, que supervisionou a rede de inteligência de Elizabeth I. Sob seu comando, a maior rede de espiões da Europa foi construída.

A rede de espiões de Walsingham era extensa, incluindo diplomatas, comerciantes, acadêmicos e até clérigos. Eles infiltravam-se em cortes inimigas e instalações militares para colher informações cruciais. Walsingham também empregou especialistas em criptografia para decifrar comunicações inimigas.

Os aspectos notáveis desta rede eram sua natureza em camadas e sua flexibilidade. Por exemplo:

- Espiões disfarçados de comerciantes coletavam informações nos portos e mercados inimigos sob o pretexto de atividades comerciais.

- Diplomatas extraíam informações importantes de conversas em ambientes oficiais.

- O uso do clero permitia a coleta de informações através das redes da igreja.

Esta rede de informações permitiu que Elizabeth I se mantivesse consistentemente um passo à frente de seus inimigos em estratégia. Por exemplo, eles conseguiram detectar com antecedência os planos da Espanha para a invasão da Armada.

O Desenvolvimento da Criptografia

Técnicas Criptográficas na Era de Elizabeth I

Embora as técnicas criptográficas do século XVI possam parecer rudimentares em comparação com os padrões modernos, eram de ponta para a época. Os principais métodos de criptografia usados eram:

- Cifra de Substituição:

Este método envolve substituir alfabetos por letras ou símbolos diferentes. Por exemplo, A pode ser substituído por Z, B por Y, e assim por diante. Embora simples, este método era bastante eficaz para sua época. No entanto, era vulnerável à análise de frequência.

- Cifra de Transposição:

Este método envolve reorganizar a ordem das letras. Por exemplo, escrever “OLÁ” ao contrário como “ÁLO” é um tipo de cifra de transposição. Métodos mais complexos envolviam rearranjar letras em padrões específicos.

- Cifra Polialfabética:

Este método representa uma única letra com múltiplas letras ou símbolos. Por exemplo, A pode ser representado por XY, B por ZQ, e assim por diante. Este método tornava a análise de frequência simples mais difícil, portanto, mais difícil de decifrar.

Essas cifras eram às vezes usadas de forma independente, mas frequentemente combinadas para alcançar níveis mais altos de sigilo.

Análise de Frequência e Quebra de Códigos

Thomas Phelippes, um dos subordinados de Walsingham, era conhecido como o melhor quebrador de códigos de sua época. Ele utilizava uma técnica chamada análise de frequência para decifrar códigos.

A análise de frequência envolve analisar a frequência de ocorrência de cada letra em um texto em inglês e compará-la com a frequência de símbolos no texto criptografado para adivinhar as letras originais. Por exemplo, ‘E’ é conhecida por ser a letra mais utilizada no inglês. Portanto, o símbolo que aparece com mais frequência no texto criptografado provavelmente representa ‘E’.

Diz-se que essa técnica foi elaborada pelo estudioso árabe Al-Kindi por volta do século IX, mas começou a ser usada na Europa na Alta Idade Média. Na era Isabelina, essa técnica foi refinada e aplicada para decifrar códigos complexos.

Quebradores de códigos como Phelippes não apenas usavam a análise de frequência, mas também consideravam o contexto e o conteúdo esperado durante a decodificação. Por exemplo, em documentos diplomáticos, esperava-se que palavras como “rei”, “rainha” e “tratado” aparecessem frequentemente, fornecendo pistas para a decodificação.

A Execução de Maria, Rainha dos Escoceses, e o Complô de Babington

As habilidades de quebra de código de Walsingham brilharam mais intensamente no Enredo de Babington de 1586. Este enredo foi um esquema do católico Anthony Babington e outros para assassinar Elizabeth I e libertar Maria, Rainha dos Escoceses.

Walsingham conseguiu decifrar as mensagens codificadas trocadas entre Babington e Maria. Embora eles usassem uma cifra complexa que combinava múltiplas técnicas criptográficas, a equipe de Walsingham combinou habilmente a análise de frequência e a inferência contextual para decifrá-la.

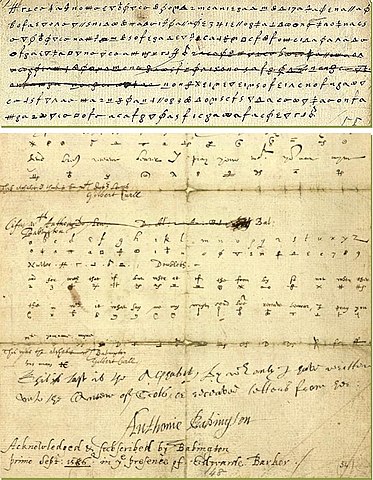

O posfácio cifrado de uma carta de Maria Stuart para Babington, forjado pelo ‘decifrador’ de Walsingham. Este posfácio pede a Babington para usar a cifra já quebrada para transmitir os nomes dos conspiradores. Este documento forjado selou o destino de Maria. Por Thomas Phelippes e Anthony Babington

O conteúdo decifrado incluía o consentimento de Maria ao enredo de assassinato contra Elizabeth I. Especificamente, foi encontrado um trecho afirmando: “Seis cavalheiros se encarregaram de assassinar minha querida prima (Elizabeth I).” Esta evidência levou Maria a ser julgada por traição e executada em 1587.

Esse incidente é um exemplo notável de como a quebra de código impactou diretamente a segurança nacional. A execução de Maria reduziu significativamente a ameaça de revolta católica e solidificou ainda mais a posição de Elizabeth I. Ao mesmo tempo, esse incidente demonstrou vividamente a importância das técnicas criptográficas e o valor da habilidade de decifrá-las.

A execução de Maria, Rainha dos Escoceses. A decifração do Enredo de Babington levou a este desfecho. Por Ford Madox Brown

A Batalha Contra a Armada Espanhola

O Papel da Quebra de Códigos

Em 1588, o Rei Filipe II da Espanha despachou a Armada Invencível, composta por mais de 130 navios, para invadir a Inglaterra. Naquele momento, a rede de inteligência de Walsingham e as habilidades de quebra de códigos desempenharam um papel decisivo na vitória da Inglaterra.

A Armada Espanhola de 1588. A estratégia de informação de Elizabeth I levou à vitória contra este formidável inimigo. Por National Maritime Museum

Os espiões de Walsingham infiltraram-se em portos e cortes espanholas, coletando informações sobre preparativos e estratégias da frota. Muitas dessas informações foram enviadas criptografadas, mas a equipe de quebra de códigos de Walsingham decifrou-as, fornecendo inteligência valiosa para o lado inglês.

Especificamente, as seguintes informações foram decifradas:

- Datas de partida da frota: Foi revelado que a partida da frota espanhola tinha sido adiada várias vezes, dando mais tempo para o lado inglês se preparar.

- Rota da frota: Foi descoberto que a frota espanhola planejava navegar pelo Canal da Mancha e pegar forças terrestres em portos holandeses.

- Tamanho e equipamento da frota: Foram obtidas informações detalhadas sobre o número de navios, tropas e tipos e quantidades de armas.

- Planos de abastecimento: Os pontos de reabastecimento de água e comida para a frota foram revelados, dando ao lado inglês oportunidades de atacar antecipadamente esses portos.

Com base nessas informações, a Marinha Inglesa pôde elaborar contra-medidas eficazes. Por exemplo, ao saber a rota da frota espanhola, a frota inglesa moveu-se de Plymouth para o Estreito de Dover, preparandose para interceptar a Armada Espanhola.

Além disso, ao interceptar e decifrar comunicações cifradas espanholas durante a batalha, puderam prever os próximos movimentos do inimigo. Por exemplo, quando foi decifrado que o comandante da frota espanhola, o Duque de Medina Sidonia, tinha ordenado seguir para os portos holandeses, a frota inglesa pôde elaborar estratégias para impedir isso.

Essa vantagem de informação permitiu que a Marinha Inglesa alcançasse a vitória, apesar de ser numericamente inferior. A frota inglesa utilizou navios menores e mais manobráveis para superar os grandes galeões da frota espanhola. Eles também empregaram várias táticas, como usar a direção do vento a seu favor e ataques surpresas com navios incendiários para repelir a Armada Espanhola.

Esta vitória não foi apenas um triunfo do poder militar, mas também uma vitória na guerra de informações. Pode-se dizer que as estratégias de informação de Elizabeth I e Walsingham protegeram a independência e prosperidade da Inglaterra.

O Impacto da Estratégia de Informação Isabelina

As estratégias de informação da era de Elizabeth I tiveram uma influência significativa no desenvolvimento de técnicas criptográficas e segurança da informação nos períodos subsequentes. Abaixo estão impactos específicos e comparações com os tempos modernos:

- Evolução das Técnicas Criptográficas:

O sucesso da quebra de código na era isabelina impulsionou o desenvolvimento de cifras mais complexas. Isso levou às técnicas criptográficas avançadas que temos hoje.

Exemplo Moderno: Criptografia RSA e AES (Advanced Encryption Standard), que formam a base da segurança moderna da internet.

- Reconhecimento da Importância da Informação:

A importância da informação na segurança nacional tornou-se amplamente reconhecida, levando ao estabelecimento de agências de inteligência em vários países.

Exemplo Moderno: O estabelecimento e desenvolvimento de agências de inteligência em todo o mundo, como a CIA nos Estados Unidos, MI6 no Reino Unido e SVR na Rússia.

- Fundamentos da Segurança Cibernética:

Os conceitos básicos da segurança cibernética moderna – “confidencialidade”, “integridade” e “disponibilidade” da informação – podem rastrear suas origens nas estratégias de informação da era isabelina.

- Confidencialidade: O uso de cifras na era isabelina foi um precursor das tecnologias modernas de criptografia.

- Integridade: A verificação de informações através de redes de espiões relaciona-se aos modernos controles de integridade de dados.

- Disponibilidade: A importância da transmissão rápida de informações forma a base do processamento moderno de dados em tempo real.

Exemplo Moderno: Muitas tecnologias modernas de segurança cibernética, como firewalls, protocolos de criptografia (SSL/TLS) e autenticação multifator, baseiam-se nesses conceitos básicos.

- Desenvolvimento da Criptoanálise:

Técnicas de quebra de código, como a análise de frequência, tornaram-se a base das tecnologias modernas de análise de dados e inteligência artificial. As habilidades desenvolvidas na era isabelina para identificar padrões e decodificar significados têm paralelos na análise moderna de big data e nos algoritmos de aprendizado de máquina.

Exemplos Modernos:

- Processamento de Linguagem Natural: Tecnologia que analisa características textuais para entender o significado

- Reconhecimento de Padrões: Tecnologia que identifica padrões específicos em imagens e sons

- Análise Preditiva: Tecnologia que prevê tendências futuras a partir de dados passados

- Importância da Guerra de Informação nas Relações Internacionais:

O reconhecimento de que a guerra de informação desempenha um papel decisivo na diplomacia e nos assuntos militares tornou-se estabelecido. A política externa de Elizabeth I foi cuidadosamente planejada com base em informações. Essa abordagem teve um impacto significativo nas relações internacionais modernas.

Exemplos Modernos:

- Ataques Cibernéticos: Conflitos entre nações se desenrolando no ciberespaço

- Interferência em Eleições: Tentativas de influenciar os processos eleitorais de outros países

- Manipulação de Informação através das Redes Sociais: Operações de informação conduzidas para moldar a opinião pública

- Sistemas de Coleta de Informação em Camadas:

A rede de espiões em camadas construída por Walsingham influenciou a estrutura das agências de inteligência modernas. O método de integrar e analisar informações de diversos campos e níveis tornou-se a base das atividades de inteligência moderna.

Exemplos Modernos:

- HUMINT (Inteligência Humana): Coleta de informações de espiões e informantes

- SIGINT (Inteligência de Sinais): Interceptação e análise de comunicações eletrônicas

- OSINT (Inteligência de Fontes Abertas): Coleta de informações de fontes publicamente disponíveis

- Aumentando a Conscientização sobre Segurança da Informação:

O uso de cifras na era isabelina tornou a sociedade consciente da importância da proteção da informação. Essa conscientização continuou até os dias atuais, formando a base para conceitos de proteção de informações pessoais e segurança de dados.

Exemplos Modernos:

- GDPR (Regulamento Geral de Proteção de Dados): Regulamentos sobre proteção de dados pessoais na UE

- CCPA (California Consumer Privacy Act): Lei de proteção de informações pessoais da Califórnia

- Relação entre Guerra de Informação e Propaganda:

Elizabeth I não apenas coletava informações, mas também as usava efetivamente para manipular sua imagem e exercer influência nacional e internacionalmente. Isso pode ser visto como um precursor das estratégias de mídia modernas e diplomacia pública.

Exemplos Modernos:

- Campanhas políticas usando redes sociais

- Estratégias de branding nacional: Esforços para moldar e projetar estrategicamente a imagem de uma nação

- Diplomacia digital: Atividades diplomáticas utilizando plataformas de redes sociais

Dessa forma, as estratégias de informação da era de Elizabeth I tiveram um impacto profundo na sociedade da informação moderna. Conceitos e tecnologias que surgiram na era isabelina – como técnicas criptográficas, coleta de informações, análise de dados e uso estratégico de informações – enraizaram-se profundamente na sociedade moderna, embora em formas evoluídas.

Conclusão: O Legado de Elizabeth I

O reinado de 45 anos de Elizabeth I foi um período de prosperidade para a Inglaterra. No entanto, essa prosperidade não foi alcançada pacificamente. Constantemente enfrentando ameaças, tanto de fontes domésticas quanto estrangeiras, Elizabeth I e seus próximos conselheiros superaram crises ao empregar habilmente estratégias de informação.

Em particular, a rede de espiões e as capacidades de quebra de código estabelecidas por Francis Walsingham tornaram-se pilares cruciais que sustentaram o reinado de Elizabeth I. A descoberta do Enredo de Babington e a vitória contra a Armada Espanhola ilustram vividamente o sucesso dessas estratégias de informação.

A influência das estratégias de informação da era de Elizabeth I no mundo moderno é surpreendentemente abrangente. Podemos ver seu impacto em vários aspectos da sociedade moderna, incluindo a evolução da tecnologia criptográfica, o estabelecimento de agências de inteligência, os conceitos básicos de segurança cibernética, o desenvolvimento da tecnologia de análise de dados e o reconhecimento da importância da guerra de informação nas relações internacionais.

Além disso, o conceito de “poder da informação” demonstrado pelas estratégias de informação da era de Elizabeth I está se tornando cada vez mais importante na era digital de hoje. Embora as formas de guerra de informação moderna tenham mudado – incluindo ciberataques, notícias falsas e interferência eleitoral – sua essência permanece a mesma.

O legado de Elizabeth I não é meramente um fato histórico. Ele fornece insights valiosos sobre o desafio eterno de como proteger a segurança nacional e construir prosperidade em um mundo em constante mudança. Precisamos aprender com a sabedoria da era isabelina enquanto a combinamos com tecnologia moderna para responder a novas ameaças.

A história da guerra de informação continua a evoluir com os avanços tecnológicos. No entanto, o reconhecimento subjacente da “importância da informação” foi transmitido inalterado desde a era de Elizabeth I até os dias atuais. Manter essa conscientização será a chave para preservar a segurança e prosperidade na sociedade moderna.

Da era de Elizabeth I até os dias atuais, uma verdade consistente permanece: aqueles que controlam a informação, em última análise, alcançam a vitória. Com essa lição em mente, devemos continuar a utilizar a informação com sabedoria no futuro.