Dans la seconde moitié du 16ème siècle, l’Angleterre entrait dans un âge d’or sous le règne d’Elizabeth I. Cependant, derrière cette prospérité se cachaient des menaces constantes provenant de sources tant domestiques qu’étrangères. Les nations catholiques comme l’Espagne et la France entretenaient des attitudes hostiles envers l’Angleterre nouvellement protestante, tandis que le danger d’une rébellion catholique persistait dans le pays.

Dans ces circonstances difficiles, l’une des stratégies les plus efficaces d’Elizabeth I était la guerre de l’information utilisant la cryptographie. Le déchiffrement des codes et l’espionnage étaient devenus indispensables pour anticiper les mouvements ennemis et prévenir les conspirations internes. Cet article plonge dans la réalité des techniques cryptographiques et des stratégies d’information qui ont soutenu le règne d’Elizabeth I.

Portrait ‘Rainbow’ d’Elizabeth I. Les motifs des yeux et des oreilles sur sa robe symbolisent l’importance de la collecte d’informations.

Dynastie des Tudor et politique étrangère d’Elizabeth I

Confrontation des menaces internationales

Lorsque Elizabeth I monta sur le trône en 1558, l’Angleterre se trouva dans une situation internationale complexe. L’Écosse au nord était alliée avec la France, tandis que l’Espagne catholique possédait la plus forte puissance navale d’Europe à l’époque. De plus, Marie Stuart, la cousine d’Elizabeth I, revendiquait sa légitimité au trône d’Angleterre.

Dans ces circonstances, Elizabeth I mit en œuvre une politique étrangère prudente. Tout en conservant une attitude pacifique en apparence, elle employa des stratégies d’information en coulisses pour sonder les mouvements ennemis et surveiller les dissidents internes. Cette double stratégie fut l’un des facteurs qui permirent le long règne d’Elizabeth I.

Francis Walsingham et le réseau d’espions

Au cœur de la stratégie d’information d’Elizabeth I se trouvait Francis Walsingham. Nommé secrétaire principal de la reine en 1570, il dirigea ensuite les activités de renseignement de l’Angleterre. Walsingham réussit à établir un réseau d’espions couvrant toute l’Europe, lui permettant de saisir les mouvements ennemis en détail.

Francis Walsingham, qui supervisait le réseau de renseignement d’Elizabeth I. Sous son commandement, le plus grand réseau d’espions d’Europe fut construit.

Le réseau d’espions de Walsingham était vaste, incluant diplomates, marchands, érudits, et même membres du clergé. Ils infiltraient les cours ennemies et les installations militaires pour recueillir des informations cruciales. Walsingham employait également des experts en cryptographie pour déchiffrer les communications ennemies.

Les aspects notables de ce réseau étaient sa nature à plusieurs niveaux et sa flexibilité. Par exemple :

- Des espions déguisés en marchands collectaient des informations dans les ports et marchés ennemis sous prétexte d’activités commerciales.

- Des diplomates extrayaient des informations importantes lors de conversations en cadre officiel.

- L’utilisation de membres du clergé permettait la collecte d’informations via les réseaux d’églises.

Ce réseau d’information permettait à Elizabeth I de rester constamment un pas en avance sur ses ennemis en termes de stratégie. Par exemple, ils purent détecter à l’avance les plans de l’Espagne pour l’invasion de l’Armada.

Le développement de la cryptographie

Techniques cryptographiques à l’époque d’Elizabeth I

Bien que les techniques cryptographiques du 16ème siècle puissent sembler rudimentaires par rapport aux normes modernes, elles étaient à la pointe pour leur temps. Les principales méthodes de cryptage utilisées étaient :

- Chiffrement par substitution :

Cette méthode implique de remplacer les alphabets par d’autres lettres ou symboles. Par exemple, A peut être remplacé par Z, B par Y, et ainsi de suite. Bien que simple, cette méthode était assez efficace pour son temps. Cependant, elle était vulnérable à l’analyse de fréquence.

- Chiffrement par transposition :

Cette méthode consiste à réarranger l’ordre des lettres. Par exemple, écrire « HELLO » à l’envers comme « OLLEH » est un type de chiffrement par transposition. Des méthodes plus complexes impliquaient de réorganiser les lettres selon des motifs spécifiques.

- Chiffrement polyalphabétique :

Cette méthode représente une seule lettre par plusieurs lettres ou symboles. Par exemple, A pourrait être représenté par XY, B par ZQ, et ainsi de suite. Cette méthode rendait l’analyse de fréquence simple plus difficile, et donc plus difficile à déchiffrer.

Ces codes étaient parfois utilisés indépendamment, mais souvent combinés pour atteindre des niveaux de secret plus élevés.

Analyse de fréquence et décryptage de codes

Thomas Phelippes, l’un des subordonnés de Walsingham, était connu comme le meilleur décrypteur de son temps. Il utilisait une technique appelée analyse de fréquence pour déchiffrer les codes.

L’analyse de fréquence implique d’analyser la fréquence d’apparition de chaque lettre dans un texte en anglais et de la comparer avec la fréquence des symboles dans le texte chiffré pour deviner les lettres originales. Par exemple, ‘E’ est connu pour être la lettre la plus utilisée en anglais. Par conséquent, le symbole apparaissant le plus fréquemment dans le texte chiffré est probablement représentatif de ‘E’.

Cette technique est dite avoir été conçue par le savant arabe Al-Kindi vers le 9ème siècle, mais elle commença à être utilisée en Europe à la fin du Moyen Âge. À l’époque élisabéthaine, cette technique avait été affinée et était appliquée pour déchiffrer des codes complexes.

Les décrypteurs comme Phelippes n’utilisaient pas seulement l’analyse de fréquence, mais considéraient aussi le contexte et le contenu attendu lors du déchiffrement. Par exemple, dans les documents diplomatiques, des mots comme « roi », « reine », et « traité » étaient attendus de sortir fréquemment, fournissant des indices pour le déchiffrement.

L’exécution de Marie Stuart et le complot de Babington

Les capacités de décryptage de Walsingham brillèrent le plus dans le complot de Babington de 1586. Ce complot était une conspiration ourdie par le catholique Anthony Babington et d’autres pour assassiner Elizabeth I et libérer Marie Stuart.

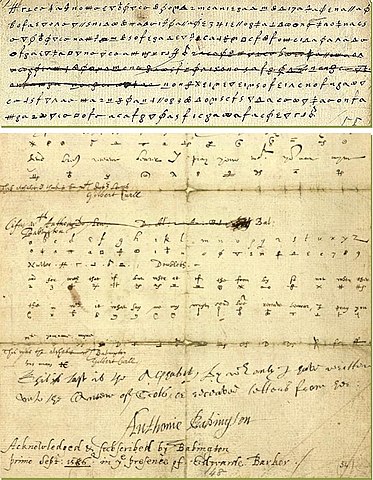

Walsingham réussit à déchiffrer les messages codés échangés entre Babington et Marie. Bien qu’ils utilisaient un code complexe combinant plusieurs techniques cryptographiques, l’équipe de Walsingham combipla habilement analyse de fréquence et inférence contextuelle pour le déchiffrer.

Le post-scriptum codé d’une lettre de Marie Stuart à Babington, forgé par le ‘décrypteur’ de Walsingham. Ce post-scriptum demande à Babington d’utiliser le code déjà cassé pour transmettre les noms des conspirateurs. Ce document forgé scella le sort de Marie. Par Thomas Phelippes et Anthony Babington

Le contenu déchiffré incluait le consentement de Marie au complot d’assassinat contre Elizabeth I. Plus précisément, un passage fut trouvé déclarant, « Six gentilshommes ont entrepris la tâche d’assassiner ma chère cousine (Elizabeth I). » Cette preuve mena Marie à être jugée pour trahison et exécutée en 1587.

Cet incident est un exemple notable de la manière dont le décryptage des codes a directement influencé la sécurité nationale. L’exécution de Marie a considérablement réduit la menace de rébellion catholique et a renforcé la position d’Elizabeth I. En même temps, cet incident a démontré de manière vivante l’importance des techniques cryptographiques et de la capacité à les déchiffrer.

L’exécution de Marie Stuart. Le décryptage du complot de Babington a mené à ce résultat. Par Ford Madox Brown

La bataille contre l’Invincible Armada

Le rôle du décryptage des codes

En 1588, le roi Philippe II d’Espagne envoya l’Invincible Armada, composée de plus de 130 navires, pour envahir l’Angleterre. À cette époque, le réseau de renseignement de Walsingham et ses capacités de décryptage jouèrent un rôle décisif dans la victoire de l’Angleterre.

L’Armada espagnole de 1588. La stratégie d’information d’Elizabeth I a mené à la victoire contre cet ennemi redoutable. Par le National Maritime Museum

Les espions de Walsingham infiltrèrent les ports et les cours espagnols, recueillant des informations sur les préparatifs et les stratégies de la flotte. Une grande partie de ces informations était envoyée chiffrée, mais l’équipe de décryptage de Walsingham réussit à les déchiffrer, fournissant des renseignements précieux à l’Angleterre.

Plus précisément, les informations suivantes furent décryptées :

- Dates de départ de la flotte : Il fut révélé que le départ de la flotte espagnole avait été retardé plusieurs fois, donnant plus de temps à l’Angleterre pour se préparer.

- Itinéraire de la flotte : Il devint connu que la flotte espagnole prévoyait de remonter la Manche et de récupérer des forces terrestres dans les ports néerlandais.

- Taille et équipement de la flotte : Des informations détaillées furent obtenues sur le nombre de navires, de troupes, ainsi que sur les types et quantités d’armes.

- Plans d’approvisionnement : Les points de ravitaillement en eau et nourriture pour la flotte furent révélés, donnant à l’Angleterre des opportunités d’attaquer préventivement ces ports.

Basée sur ces informations, la marine anglaise put concevoir des contre-mesures efficaces. Par exemple, connaissant l’itinéraire de la flotte espagnole, la flotte anglaise se déplaça de Plymouth au détroit de Douvres, se préparant à intercepter l’Armada espagnole.

De plus, en interceptant et déchiffrant des communications chiffrées espagnoles pendant la bataille, ils purent prédire les mouvements suivants de l’ennemi. Par exemple, lorsqu’il fut déchiffré que le commandant de la flotte espagnole, le duc de Medina Sidonia, avait ordonné de se diriger vers les ports néerlandais, la flotte anglaise put élaborer des stratégies pour l’empêcher.

Cette avance informationnelle permit à la marine anglaise de remporter la victoire bien qu’étant numériquement inférieure. La flotte anglaise utilisa de plus petits navires, plus manœuvrables, pour surpasser les grands galions de la flotte espagnole. Ils employèrent également diverses tactiques, telles que l’utilisation de la direction du vent à leur avantage et des attaques surprises avec des brûlots pour repousser l’Armada espagnole.

Cette victoire n’était pas seulement un triomphe de la puissance militaire, mais aussi une victoire dans la guerre de l’information. On peut dire que les stratégies d’information d’Elizabeth I et de Walsingham protégeaient l’indépendance et la prospérité de l’Angleterre.

L’impact de la stratégie d’information élisabéthaine

Les stratégies d’information de l’époque d’Elizabeth I ont eu une influence significative sur le développement des techniques cryptographiques et de la sécurité de l’information dans les périodes suivantes. Voici des impacts spécifiques et des comparaisons avec les temps modernes :

- Evolution des techniques cryptographiques :

Le succès du décryptage de codes à l’époque élisabéthaine a incité au développement de codes plus complexes. Cela a conduit aux techniques cryptographiques avancées que nous avons aujourd’hui.

Exemple moderne : Le chiffrement RSA et AES (Standard de Chiffrement Avancé), qui forment la base de la sécurité internet moderne.

- Reconnaissance de l’importance de l’information :

L’importance de l’information dans la sécurité nationale fut largement reconnue, menant à l’établissement d’agences de renseignement dans divers pays.

Exemple moderne : La création et le développement d’agences de renseignement mondiales, telles que la CIA aux États-Unis, le MI6 au Royaume-Uni, et le SVR en Russie.

- Fondements de la cybersécurité :

Les concepts de base de la cybersécurité moderne – « confidentialité », « intégrité », et « disponibilité » de l’information – peuvent retracer leurs origines aux stratégies d’information de l’époque élisabéthaine.

- Confidentialité : L’utilisation des codes dans l’époque élisabéthaine était un précurseur des technologies de chiffrement modernes.

- Intégrité : La vérification des informations par les réseaux d’espions se rapporte aux vérifications modernes d’intégrité des données.

- Disponibilité : L’importance de la transmission rapide de l’information forme la base du traitement actuel des données en temps réel.

Exemple moderne : De nombreuses technologies de cybersécurité modernes, telles que les pare-feu, les protocoles de chiffrement (SSL/TLS), et l’authentification multifacteur, sont basées sur ces concepts de base.

- Développement de la cryptanalyse :

Les techniques de décryptage comme l’analyse de fréquence sont devenues la base de l’analyse moderne des données et des technologies d’intelligence artificielle. Les compétences développées à l’ère élisabéthaine pour identifier des modèles et décoder des significations ont des parallèles dans l’analyse moderne de big data et les algorithmes d’apprentissage automatique.

Exemples modernes :

- Traitement du langage naturel : Technologie qui analyse les caractéristiques textuelles pour comprendre la signification

- Reconnaissance de motifs : Technologie qui identifie des motifs spécifiques dans les images et les sons

- Analytique prédictive : Technologie qui prédit les tendances futures à partir des données passées

- Importance de la guerre de l’information dans les relations internationales :

La reconnaissance que la guerre de l’information joue un rôle décisif dans la diplomatie et les affaires militaires est devenue établie. La politique étrangère d’Elizabeth I était soigneusement planifiée en fonction de l’information. Cette approche a eu un impact significatif sur les relations internationales modernes.

Exemples modernes :

- Attaques cybernétiques : Conflits entre nations s’exerçant dans le cyberespace

- Ingérence électorale : Tentatives d’influencer les processus électoraux d’autres pays

- Manipulation de l’information via les réseaux sociaux : Opérations d’information menées pour façonner l’opinion publique

- Systèmes de collecte d’informations à plusieurs niveaux :

Le réseau d’espions à plusieurs niveaux construit par Walsingham a influencé la structure des agences de renseignement modernes. La méthode d’intégrer et analyser des informations de divers domaines et niveaux est devenue la base des activités de renseignement modernes.

Exemples modernes :

- HUMINT (Renseignement humain) : Collecte d’informations auprès d’espions et d’informateurs

- SIGINT (Renseignement d’origine électromagnétique) : Interception et analyse des communications électroniques

- OSINT (Renseignement de sources ouvertes) : Collecte d’informations à partir de sources publiquement disponibles

- Accroissement de la sensibilisation à la sécurité de l’information :

L’utilisation de codes à l’époque élisabéthaine a sensibilisé la société à l’importance de la protection de l’information. Cette sensibilisation s’est poursuivie jusqu’à nos jours, formant la base des concepts de protection des informations personnelles et de sécurité des données.

Exemples modernes :

- RGPD (Règlement Général sur la Protection des Données) : Réglementations sur la protection des données personnelles dans l’UE

- CCPA (California Consumer Privacy Act) : Loi californienne sur la protection des informations personnelles

- Relation entre la guerre de l’information et la propagande :

Elizabeth I non seulement collectait des informations mais les utilisait également efficacement pour manipuler son image et exercer une influence au niveau national et international. Cela peut être considéré comme un précurseur des stratégies médiatiques modernes et de la diplomatie publique.

Exemples modernes :

- Campagnes politiques utilisant les réseaux sociaux

- Stratégies de nation branding : Efforts pour façonner et projeter stratégiquement l’image d’une nation

- Diplomatie numérique : Activités diplomatiques utilisant des plateformes de médias sociaux

Ainsi, les stratégies d’information de l’époque d’Elizabeth I ont eu un impact profond sur la société de l’information moderne. Les concepts et technologies qui ont émergé à l’époque élisabéthaine – techniques cryptographiques, collecte d’informations, analyse des données, et utilisation stratégique de l’information – ont pris racine profondément dans la société moderne, bien qu’en formes évoluées.

Conclusion : L’héritage d’Elizabeth I

Les 45 ans de règne d’Elizabeth I furent une période de prospérité pour l’Angleterre. Cependant, cette prospérité ne fut pas acquise pacifiquement. Faisant face constamment à des menaces venant tant de l’intérieur que de l’extérieur, Elizabeth I et ses conseillers proches surmontèrent les crises en utilisant habilement des stratégies d’information.

En particulier, le réseau d’espionnage et les capacités de décryptage établis par Francis Walsingham devinrent des piliers cruciaux soutenant le règne d’Elizabeth I. La découverte du complot de Babington et la victoire contre l’Armada espagnole illustrent de manière vivante le succès de ces stratégies d’information.

L’influence des stratégies d’information de l’ère d’Elizabeth I sur le monde moderne est étonnamment profonde. Nous pouvons voir son impact dans divers aspects de la société moderne, y compris l’évolution de la technologie cryptographique, l’établissement d’agences de renseignement, les concepts de base de la cybersécurité, le développement de la technologie d’analyse des données, et la reconnaissance de l’importance de la guerre de l’information dans les relations internationales.

De plus, le concept de « la puissance de l’information » démontré par les stratégies d’information de l’ère d’Elizabeth I devient de plus en plus important à l’ère numérique actuelle. Bien que les formes de la guerre de l’information moderne aient changé – y compris les cyberattaques, les fausses nouvelles et l’ingérence électorale – leur essence reste la même.

L’héritage d’Elizabeth I n’est pas simplement un fait historique. Il fournit des insights précieux sur le défi éternel de comment protéger la sécurité nationale et construire la prospérité dans un monde en constante évolution. Nous devons apprendre de la sagesse de l’époque élisabéthaine tout en la combinant avec les technologies modernes pour répondre aux nouvelles menaces.

L’histoire de la guerre de l’information continue d’évoluer avec les avancées technologiques. Cependant, la reconnaissance sous-jacente de l' »importance de l’information » a été transmise inchangée de l’ère d’Elizabeth I à nos jours. Maintenir cette conscience sera la clé pour préserver la sécurité et la prospérité dans la société moderne.

De l’ère d’Elizabeth I jusqu’à aujourd’hui, une vérité constante reste : ceux qui contrôlent l’information remportent finalement la victoire. Avec cette leçon à l’esprit, nous devons continuer à utiliser l’information sagement à l’avenir.