En la segunda mitad del siglo XVI, Inglaterra estaba entrando en una era dorada bajo el reinado de Isabel I. Sin embargo, detrás de esta prosperidad acechaban amenazas constantes de fuentes tanto nacionales como extranjeras. Naciones católicas como España y Francia mantenían posturas hostiles hacia la recién protestante Inglaterra, mientras que el peligro de una rebelión católica persistía dentro del país.

En estas circunstancias desafiantes, una de las estrategias más efectivas de Isabel I fue la guerra de información utilizando criptografía. La decodificación de códigos y el espionaje se convirtieron en herramientas indispensables para anticipar los movimientos enemigos y prevenir conspiraciones internas. Este artículo se adentra en la realidad de las técnicas criptográficas y las estrategias de información que apoyaron el reinado de Isabel I.

El ‘Retrato del Arcoíris’ de Isabel I. Los motivos de ojos y oídos en su vestido simbolizan la importancia de la recopilación de información.

Dinastía Tudor y la Política Exterior de Isabel I

Enfrentando Amenazas Internacionales

Cuando Isabel I ascendió al trono en 1558, Inglaterra se encontraba en una situación internacional compleja. Escocia, al norte, estaba aliada con Francia, mientras que la España católica ostentaba la mayor potencia naval de Europa en ese momento. Además, la prima de Isabel I, María Reina de Escocia, afirmaba su legítimo reclamo al trono inglés.

Bajo estas circunstancias, Isabel I implementó una política exterior cautelosa. Mientras mantenía una postura pacífica externamente, empleaba estrategias de información detrás de escena para sondar los movimientos enemigos y monitorear a los disidentes internos. Esta estrategia dual fue uno de los factores que permitió el largo reinado de Isabel I.

Francis Walsingham y la Red de Espías

En el corazón de la estrategia de información de Isabel I estaba Francis Walsingham. Nombrado Secretario Principal de la Reina en 1570, él dirigió posteriormente las actividades de inteligencia de Inglaterra. Walsingham tuvo éxito en establecer una red de espías que abarcó toda Europa, lo que le permitió comprender en detalle los movimientos enemigos.

Francis Walsingham, quien supervisó la red de inteligencia de Isabel I. Bajo su mando, se construyó la red de espías más grande de Europa.

La red de espías de Walsingham era extensa, incluyendo diplomáticos, comerciantes, académicos e incluso clérigos. Infiltraban cortes enemigas e instalaciones militares para recopilar información crucial. Walsingham también empleó expertos en criptografía para descifrar las comunicaciones enemigas.

Los aspectos notables de esta red eran su naturaleza multicapa y flexibilidad. Por ejemplo:

- Espías disfrazados de comerciantes recopilaban información en puertos y mercados enemigos bajo el pretexto de actividades comerciales.

- Los diplomáticos extraían información importante de conversaciones en entornos oficiales.

- El uso del clero permitía la recopilación de información a través de redes eclesiásticas.

Esta red de información permitió a Isabel I mantenerse un paso adelante de sus enemigos en términos de estrategia. Por ejemplo, pudieron detectar con anticipación los planes de España para la invasión de la Armada.

El Desarrollo de la Criptografía

Técnicas Criptográficas en la Era de Isabel I

Aunque las técnicas criptográficas del siglo XVI pueden parecer rudimentarias en comparación con los estándares modernos, eran avanzadas para su tiempo. Los principales métodos de cifrado empleados eran:

- Cifrado por Sustitución:

Este método implica reemplazar alfabetos con letras o símbolos diferentes. Por ejemplo, A podría ser reemplazado por Z, B por Y, y así sucesivamente. Aunque sencillo, este método era bastante efectivo para su época. Sin embargo, era vulnerable al análisis de frecuencias.

- Cifrado por Transposición:

Este método implica reorganizar el orden de las letras. Por ejemplo, escribir «HOLA» al revés como «ALOH» es un tipo de cifrado por transposición. Los métodos más complejos implicaban reorganizar letras en patrones específicos.

- Cifrado Polialfabético:

Este método representa una sola letra con múltiples letras o símbolos. Por ejemplo, A podría ser representado por XY, B por ZQ, y así sucesivamente. Este método dificultaba el análisis de frecuencias simple, siendo así más difícil de descifrar.

Estos cifrados a veces se usaban de forma independiente, pero a menudo se combinaban para lograr niveles más altos de secreto.

Análisis de Frecuencias y Descifrado de Códigos

Thomas Phelippes, uno de los subordinados de Walsingham, era conocido como el mejor descifrador de códigos de su tiempo. Usó una técnica llamada análisis de frecuencias para descifrar códigos.

El análisis de frecuencias implica analizar la frecuencia de aparición de cada letra en el texto inglés y compararlo con la frecuencia de símbolos en el texto encriptado para adivinar las letras originales. Por ejemplo, se sabe que ‘E’ es la letra más utilizada en inglés. Por lo tanto, el símbolo que aparece más frecuentemente en el texto encriptado probablemente representa ‘E’.

Se dice que esta técnica fue ideada por el erudito árabe Al-Kindi alrededor del siglo IX, pero comenzó a usarse en Europa en la Baja Edad Media. Para la era isabelina, esta técnica había sido refinada y se aplicaba para descifrar códigos complejos.

Los descifradores de códigos como Phelippes no solo usaban el análisis de frecuencias sino que también consideraban el contexto y el contenido esperado durante el descifrado. Por ejemplo, en documentos diplomáticos, se esperaba que palabras como «rey», «reina» y «tratado» aparecieran con frecuencia, proporcionando pistas para el descifrado.

La Ejecución de María Reina de Escocia y la Conspiración de Babington

Las habilidades de descifrado de códigos de Walsingham brillaron más en la Conspiración de Babington de 1586. Esta conspiración era un plan de los católicos Anthony Babington y otros para asesinar a Isabel I y liberar a María Reina de Escocia.

Walsingham logró descifrar los mensajes codificados intercambiados entre Babington y María. Aunque usaron un cifrado complejo que combinaba múltiples técnicas criptográficas, el equipo de Walsingham hábilmente combinó el análisis de frecuencias y la inferencia contextual para descifrarlo.

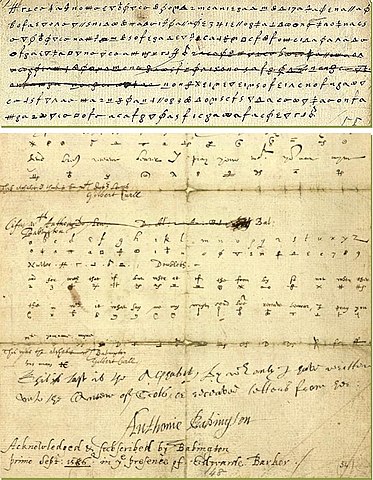

El postscriptum encriptado de una carta de María Estuardo a Babington, falsificada por el ‘descifrador’ de Walsingham. Este postscriptum pide a Babington usar el cifrado ya roto para comunicar los nombres de los conspiradores. Este documento falsificado selló el destino de María. Por Thomas Phelippes y Anthony Babington

El contenido descifrado incluía el consentimiento de María para la conspiración de asesinato contra Isabel I. Específicamente, se encontró un pasaje que decía, «Seis caballeros han asumido la tarea de asesinar a mi querida prima (Isabel I).» Esta evidencia llevó a que María fuera juzgada por traición y ejecutada en 1587.

Este incidente es un ejemplo notable de cómo el descifrado de códigos impactó directamente en la seguridad nacional. La ejecución de María redujo en gran medida la amenaza de rebelión católica y solidificó aún más la posición de Isabel I. Al mismo tiempo, este incidente demostró vívidamente la importancia de las técnicas criptográficas y el valor de la capacidad para descifrarlas.

La ejecución de María Reina de Escocia. El descifrado de la Conspiración de Babington condujo a este desenlace. Por Ford Madox Brown

La Batalla contra la Armada Española

El Papel del Descifrado de Códigos

En 1588, el Rey Felipe II de España despachó la Armada Invencible, compuesta por más de 130 barcos, para invadir Inglaterra. En este momento, la red de inteligencia de Walsingham y sus habilidades de descifrado de códigos jugaron un papel decisivo en la victoria de Inglaterra.

La Armada Española de 1588. La estrategia de información de Isabel I condujo a la victoria contra este formidable enemigo. Por National Maritime Museum

Los espías de Walsingham se infiltraron en puertos y cortes españolas, recopilando información sobre las preparaciones y estrategias de la flota. Mucha de esta información se envió encriptada, pero el equipo de descifrado de Walsingham las descifró, proporcionando inteligencia valiosa para el lado inglés.

Específicamente, se descifraron las siguientes informaciones:

- Fechas de salida de la flota: Se reveló que la salida de la flota española había sido pospuesta varias veces, dando al lado inglés más tiempo para prepararse.

- Ruta de la flota: Se supo que la flota española planeaba navegar por el Canal de la Mancha y recoger fuerzas terrestres en puertos holandeses.

- Tamaño de la flota y equipamiento: Se obtuvo información detallada sobre el número de barcos, tropas y tipos y cantidades de armas.

- Planes de suministros: Se revelaron los puntos de reabastecimiento de agua y comida para la flota, brindando al lado inglés oportunidades para atacar preventivamente estos puertos.

Basándose en esta información, la Armada Inglesa pudo idear contramedidas efectivas. Por ejemplo, conociendo la ruta de la flota española, la flota inglesa se movió desde Plymouth hasta el Estrecho de Dover, preparándose para interceptar a la Armada Española.

Además, al interceptar y descifrar las comunicaciones cifradas españolas durante la batalla, pudieron predecir los próximos movimientos del enemigo. Por ejemplo, cuando se descifró que el comandante de la flota española, el Duque de Medina Sidonia, había ordenado dirigirse a los puertos holandeses, la flota inglesa pudo idear estrategias para prevenir esto.

Esta ventaja informativa permitió a la Armada Inglesa lograr la victoria a pesar de ser numéricamente inferior. La flota inglesa usó barcos más pequeños y maniobrables para sacar ventaja sobre los grandes galeones de la flota española. También emplearon varias tácticas como usar la dirección del viento a su favor y ataques sorpresa con barcos incendiarios para repeler a la Armada Española.

Esta victoria no solo fue un triunfo de la potencia militar, sino también una victoria en la guerra de información. Se puede decir que las estrategias de información de Isabel I y Walsingham protegieron la independencia y prosperidad de Inglaterra.

El Impacto de la Estrategia de Información Isabelina

Las estrategias de información de la era de Isabel I tuvieron una influencia significativa en el desarrollo de técnicas criptográficas y la seguridad de la información en períodos posteriores. A continuación se presentan impactos específicos y comparaciones con la época moderna:

- Evolución de las Técnicas Criptográficas:

El éxito del descifrado de códigos en la era isabelina impulsó el desarrollo de cifrados más complejos. Esto ha llevado a las avanzadas técnicas criptográficas que tenemos hoy.

Ejemplo Moderno: El cifrado RSA y AES (Estándar de Cifrado Avanzado), que forman la base de la seguridad en internet moderna.

- Reconocimiento de la Importancia de la Información:

La importancia de la información en la seguridad nacional se hizo ampliamente reconocida, lo que llevó al establecimiento de agencias de inteligencia en varios países.

Ejemplo Moderno: El establecimiento y desarrollo de agencias de inteligencia en todo el mundo, como la CIA en los Estados Unidos, el MI6 en el Reino Unido, y el SVR en Rusia.

- Fundamentos de la Ciberseguridad:

Los conceptos básicos de la ciberseguridad moderna – «confidencialidad,» «integridad» y «disponibilidad» de la información – pueden rastrear sus orígenes a las estrategias de información de la era isabelina.

- Confidencialidad: El uso de cifrados en la era isabelina fue un precursor de las tecnologías modernas de cifrado.

- Integridad: La verificación de la información a través de redes de espías se relaciona con las verificaciones de integridad de datos modernas.

- Disponibilidad: La importancia de la transmisión rápida de la información forma la base del procesamiento de datos en tiempo real moderno.

Ejemplo Moderno: Muchas tecnologías modernas de ciberseguridad, como los firewalls, protocolos de cifrado (SSL/TLS) y la autenticación multifactorial, se basan en estos conceptos básicos.

- Desarrollo de la Criptoanálisis:

Técnicas de descifrado de códigos como el análisis de frecuencias se han convertido en la base del análisis de datos moderno y tecnologías de inteligencia artificial. Las habilidades desarrolladas en la era isabelina para identificar patrones y decodificar significados tienen paralelismos en el análisis de big data moderno y algoritmos de aprendizaje automático.

Ejemplos Modernos:

- Procesamiento de Lenguaje Natural: Tecnología que analiza características textuales para comprender el significado

- Reconocimiento de Patrones: Tecnología que identifica patrones específicos en imágenes y sonidos

- Análisis Predictivo: Tecnología que predice tendencias futuras a partir de datos pasados

- Importancia de la Guerra de Información en las Relaciones Internacionales:

Se estableció el reconocimiento de que la guerra de información juega un papel decisivo en la diplomacia y los asuntos militares. La política exterior de Isabel I fue cuidadosamente planificada basada en información. Este enfoque ha tenido un impacto significativo en las relaciones internacionales modernas.

Ejemplos Modernos:

- Ciberataques: Conflictos entre naciones llevados a cabo en el ciberespacio

- Interferencia en Elecciones: Intentos de influir en los procesos electorales de otros países

- Manipulación de Información a través de Redes Sociales: Operaciones de información llevadas a cabo para moldear la opinión pública

- Sistemas de Recolección de Información Multicapa:

La red de espías multicapa construida por Walsingham ha influido en la estructura de las agencias de inteligencia modernas. El método de integrar y analizar información de diversos campos y niveles se ha convertido en la base de las actividades de inteligencia modernas.

Ejemplos Modernos:

- HUMINT (Inteligencia Humana): Recolección de información de espías e informantes

- SIGINT (Inteligencia de Señales): Interceptación y análisis de comunicaciones electrónicas

- OSINT (Inteligencia de Fuentes Abiertas): Recolección de información de fuentes disponibles públicamente

- Concienciación sobre la Seguridad de la Información:

El uso de cifrados en la era isabelina concientizó a la sociedad sobre la importancia de la protección de la información. Esta conciencia se ha mantenido hasta el presente, formando la base de los conceptos de protección de información personal y seguridad de datos.

Ejemplos Modernos:

- Reglamento General de Protección de Datos (GDPR): Regulaciones sobre la protección de datos personales en la UE

- Ley de Privacidad del Consumidor de California (CCPA): Ley de protección de información personal en California

- Relación entre Guerra de Información y Propaganda:

Isabel I no solo recopiló información sino que también la utilizó efectivamente para manipular su imagen y ejercer influencia a nivel nacional e internacional. Esto puede verse como un precursor de las estrategias modernas de medios y la diplomacia pública.

Ejemplos Modernos:

- Campañas políticas usando redes sociales

- Estrategias de marca nacional: Esfuerzos para moldear y proyectar estratégicamente la imagen de una nación

- Diplomacia digital: Actividades diplomáticas utilizando plataformas de redes sociales

De esta manera, las estrategias de información de la era de Isabel I han tenido un impacto profundo en la sociedad de la información moderna. Los conceptos y tecnologías que surgieron en la era isabelina – como las técnicas criptográficas, la recopilación de información, el análisis de datos y el uso estratégico de la información – se han arraigado profundamente en la sociedad moderna, aunque en formas evolucionadas.

Conclusión: El Legado de Isabel I

El reinado de 45 años de Isabel I fue un período de prosperidad para Inglaterra. Sin embargo, esta prosperidad no se logró pacíficamente. Enfrentando constantemente amenazas tanto internas como externas, Isabel I y sus asesores cercanos superaron crisis empleando hábilmente estrategias de información.

En particular, la red de espías y las capacidades de descifrado de códigos establecidas por Francis Walsingham se convirtieron en pilares cruciales que apoyaron el gobierno de Isabel I. El descubrimiento de la Conspiración de Babington y la victoria contra la Armada Española ilustran vívidamente el éxito de estas estrategias de información.

La influencia de las estrategias de información de la era de Isabel I en el mundo moderno es sorprendentemente extensa. Podemos ver su impacto en varios aspectos de la sociedad moderna, incluyendo la evolución de la tecnología criptográfica, el establecimiento de agencias de inteligencia, los conceptos básicos de ciberseguridad, el desarrollo de la tecnología de análisis de datos y el reconocimiento de la importancia de la guerra de información en las relaciones internacionales.

Además, el concepto de «el poder de la información» demostrado por las estrategias de información de la era de Isabel I está cobrando cada vez más importancia en la era digital actual. Mientras que las formas de la guerra de información moderna han cambiado – incluyendo ciberataques, noticias falsas e interferencias en elecciones – su esencia sigue siendo la misma.

El legado de Isabel I no es meramente un hecho histórico. Proporciona ideas valiosas sobre el desafío eterno de cómo proteger la seguridad nacional y construir prosperidad en un mundo en constante cambio. Necesitamos aprender de la sabiduría de la era isabelina al tiempo que la combinamos con la tecnología moderna para responder a nuevas amenazas.

La historia de la guerra de información continúa evolucionando con los avances tecnológicos. Sin embargo, el reconocimiento subyacente de la «importancia de la información» ha sido transmitido sin cambios desde la era de Isabel I hasta el presente. Mantener esta conciencia será clave para preservar la seguridad y la prosperidad en la sociedad moderna.

Desde la era de Isabel I hasta el presente, una verdad constante permanece: aquellos que controlan la información finalmente logran la victoria. Con esta lección en mente, debemos continuar utilizando la información sabiamente en el futuro.