In der zweiten Hälfte des 16. Jahrhunderts trat England unter der Herrschaft von Elizabeth I. in ein goldenes Zeitalter ein. Doch hinter diesem Wohlstand lauerten ständige Bedrohungen sowohl aus dem In- als auch dem Ausland. Katholische Nationen wie Spanien und Frankreich verfolgten eine feindliche Haltung gegenüber dem neu protestantischen England, während die Gefahr eines katholischen Aufstands im Land bestand.

Unter diesen schwierigen Umständen war eine von Elizabeth I.s effektivsten Strategien die Informationskriegsführung mit Hilfe von Kryptografie. Die Entschlüsselung von Codes und Spionage wurden unverzichtbar, um feindliche Bewegungen vorauszusehen und interne Verschwörungen zu verhindern. Dieser Artikel taucht in die Realität der kryptografischen Techniken und Informationsstrategien ein, die Elizabeth I.s Herrschaft unterstützten.

Elizabeth I.s ‚Rainbow Portrait‘. Die Motive von Augen und Ohren auf ihrem Gewand symbolisieren die Bedeutung der Informationsbeschaffung.

Tudor-Dynastie und Elizabeth I.s Außenpolitik

Konfrontation mit internationalen Bedrohungen

Als Elizabeth I. im Jahr 1558 den Thron bestieg, befand sich England in einer komplexen internationalen Situation. Schottland im Norden war mit Frankreich verbündet, während das katholische Spanien die stärkste Seemacht Europas zu jener Zeit darstellte. Außerdem beanspruchte Elizabeth I.s Cousine, Maria Stuart, den englischen Thron.

Unter diesen Umständen führte Elizabeth I. eine vorsichtige Außenpolitik durch. Während sie nach außen hin eine friedliche Haltung bewahrte, setzte sie hinter den Kulissen Informationsstrategien ein, um feindliche Bewegungen zu sondieren und interne Dissidenten zu überwachen. Diese Doppelstrategie war einer der Faktoren, die Elizabeth I.s lange Herrschaft ermöglichten.

Francis Walsingham und das Spionagenetzwerk

Im Zentrum von Elizabeth I.s Informationsstrategie stand Francis Walsingham. Er wurde 1570 zum Hauptsekretär der Königin ernannt und leitete in der Folge Englands Geheimdienstaktivitäten. Walsingham gelang es, ein Spionagenetzwerk aufzubauen, das sich über ganz Europa erstreckte und es ihm ermöglichte, feindliche Bewegungen im Detail zu erfassen.

Francis Walsingham, der das Informationsnetzwerk von Elizabeth I. überwachte. Unter seinem Kommando wurde Europas größtes Spionagenetzwerk konstruiert.

Walsinghams Spionagenetzwerk war umfangreich und umfasste Diplomaten, Händler, Gelehrte und sogar Kleriker. Sie infiltrierten feindliche Höfe und militärische Einrichtungen, um entscheidende Informationen zu sammeln. Walsingham setzte auch Kryptografie-Experten ein, um feindliche Kommunikation zu entschlüsseln.

Bemerkenswert an diesem Netzwerk waren seine mehrschichtige Natur und Flexibilität. Zum Beispiel:

- Spione, die als Händler getarnt waren, sammelten Informationen an feindlichen Häfen und Märkten unter dem Vorwand von Handelsaktivitäten.

- Diplomaten entlockten in offiziellen Umgebungen wichtige Informationen aus Gesprächen.

- Der Einsatz von Klerikern ermöglichte die Informationsbeschaffung über Kirchennetzwerke.

Dieses Informationsnetzwerk erlaubte es Elizabeth I., in strategischen Belangen stets einen Schritt voraus zu sein. Sie konnten beispielsweise die Pläne Spaniens zur Invasion der Armada im Voraus entdecken.

Die Entwicklung der Kryptografie

Kryptografische Techniken in Elizabeth I.s Ära

Zwar mögen die kryptografischen Techniken des 16. Jahrhunderts im Vergleich zu modernen Standards rudimentär erscheinen, doch waren sie für ihre Zeit hochmodern. Die Hauptverschlüsselungsmethoden waren:

- Substitutionsverschlüsselung:

Diese Methode beinhaltet das Ersetzen von Buchstaben durch andere Buchstaben oder Symbole. Beispielweise könnte A durch Z ersetzt werden, B durch Y, und so weiter. Obwohl einfach, war diese Methode ihrer Zeit entsprechend effektiv, jedoch anfällig für Frequenzanalysen.

- Transpositionsverschlüsselung:

Diese Methode beinhaltet das Umordnen der Buchstabenfolge. Zum Beispiel könnte „HELLO“ rückwärts als „OLLEH“ geschrieben werden, eine Art Transpositionsverschlüsselung. Komplexere Methoden beinhalteten das Umarrangieren von Buchstaben in speziellen Mustern.

- Polyalphabetische Verschlüsselung:

Diese Methode stellt einen einzelnen Buchstaben durch mehrere Buchstaben oder Symbole dar. So könnte A durch XY dargestellt werden, B durch ZQ, und so weiter. Diese Methode erschwerte einfache Frequenzanalysen und war somit schwerer zu entschlüsseln.

Diese Verschlüsselungen wurden manchmal unabhängig voneinander verwendet, häufig jedoch kombiniert, um ein höheres Maß an Geheimhaltung zu erreichen.

Frequenzanalyse und Codebrechen

Thomas Phelippes, einer von Walsinghams Untergebenen, galt als der beste Codebrecher seiner Zeit. Er benutzte eine Technik, die als Frequenzanalyse bekannt ist, um Codes zu entschlüsseln.

Frequenzanalyse umfasst die Analyse der Häufigkeit des Vorkommens eines jeden Buchstabens im englischen Text und den Vergleich mit der Häufigkeit von Symbolen im verschlüsselten Text, um die ursprünglichen Buchstaben zu erraten. Beispielsweise ist bekannt, dass ‚E‘ der am häufigsten verwendete Buchstabe im Englischen ist. Daher wird das am häufigsten erscheinende Symbol im verschlüsselten Text wahrscheinlich ‚E‘ repräsentieren.

Diese Technik soll vom arabischen Gelehrten Al-Kindi um das 9. Jahrhundert herum entwickelt worden sein, begann aber erst im späten Mittelalter in Europa genutzt zu werden. In der elizabethanischen Ära war diese Technik verfeinert worden und wurde angewendet, um komplexe Codes zu entschlüsseln.

Codebrecher wie Phelippes verwendeten nicht nur die Frequenzanalyse, sondern berücksichtigten auch Kontext und erwarteten Inhalt während der Entschlüsselung. Beispielsweise wurden in diplomatischen Dokumenten häufig Wörter wie „König“, „Königin“ und „Vertrag“ erwartet, die Hinweise zur Entschlüsselung lieferten.

Die Hinrichtung von Maria Stuart und die Babington-Verschwörung

Walsinghams Codebrecherfähigkeiten glänzten besonders in der Babington-Verschwörung von 1586. Diese Verschwörung war ein Plan des Katholiken Anthony Babington und anderer, Elizabeth I. zu ermorden und Maria Stuart zu befreien.

Walsingham gelang es, die verschlüsselten Nachrichten zu entschlüsseln, die zwischen Babington und Maria ausgetauscht wurden. Obwohl sie ein komplexes Verschlüsselungssystem verwendeten, das mehrere kryptografische Techniken kombinierte, entschlüsselte Walsinghams Team es geschickt durch die Kombination von Frequenzanalyse und kontextuellen Rückschlüssen.

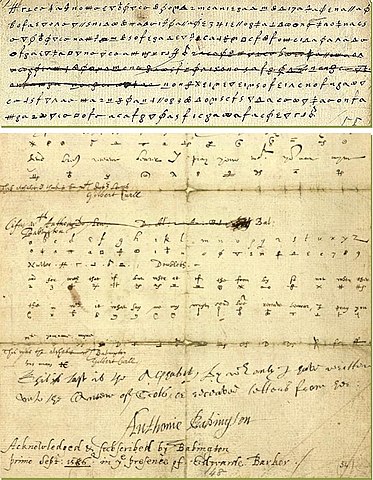

Das verschlüsselte Postscriptum eines Briefes von Maria Stuart an Babington, gefälscht von Walsinghams ‚Kryptologen‘. Dieses Postscriptum fordert Babington auf, den bereits gebrochenen Code zu verwenden, um die Namen der Verschwörer zu übermitteln. Dieses gefälschte Dokument besiegelte Marias Schicksal. Von Thomas Phelippes und Anthony Babington

Der entschlüsselte Inhalt enthielt Marias Zustimmung zum Mordkomplott gegen Elizabeth I. Insbesondere wurde eine Passage gefunden, die lautete: „Sechs Herren haben sich verpflichtet, den Auftrag auszuführen, meine liebe Cousine (Elizabeth I.) zu ermorden.“ Dieses Beweisstück führte dazu, dass Maria wegen Hochverrats vor Gericht gestellt und 1587 hingerichtet wurde.

Dieser Vorfall ist ein bemerkenswertes Beispiel dafür, wie Codebrechen direkt die nationale Sicherheit beeinflusste. Marias Hinrichtung verringerte die Gefahr eines katholischen Aufstands erheblich und festigte gleichzeitig Elizabeth I.s Position. Gleichzeitig demonstrierte dieser Vorfall eindrucksvoll die Bedeutung kryptografischer Techniken und die Notwendigkeit der Fähigkeit, sie zu entschlüsseln.

Die Hinrichtung von Maria Stuart. Die Entschlüsselung der Babington-Verschwörung führte zu diesem Ergebnis. Von Ford Madox Brown

Der Kampf gegen die Spanische Armada

Die Rolle des Codebrechens

1588 entsandte König Philipp II. von Spanien die Unbesiegbare Armada, bestehend aus über 130 Schiffen, um England zu erobern. In dieser Zeit spielten Walsinghams Geheimdienstnetzwerk und Codebrecherfähigkeiten eine entscheidende Rolle für den englischen Sieg.

Die Spanische Armada von 1588. Elizabeth I.s Informationsstrategie führte zu einem Sieg gegen diesen gewaltigen Feind. Von National Maritime Museum

Walsinghams Spione infiltrierten spanische Häfen und Höfe und sammelten Informationen über die Vorbereitungen und Strategien der Flotte. Viele dieser Informationen wurden verschlüsselt übermittelt, doch Walsinghams Codebrecherteam entschlüsselte sie und lieferte wertvolle Erkenntnisse für die englische Seite.

Konkret wurden folgende Informationen entschlüsselt:

- Abfahrtsdaten der Flotte: Es stellte sich heraus, dass die Abfahrt der spanischen Flotte mehrfach verschoben worden war, was der englischen Seite mehr Zeit zur Vorbereitung gab.

- Route der Flotte: Es wurde bekannt, dass die spanische Flotte plante, durch den Ärmelkanal zu segeln und an niederländischen Häfen Landtruppen aufzunehmen.

- Größe und Ausstattung der Flotte: Es wurden detaillierte Informationen über die Anzahl der Schiffe, Truppen sowie Art und Menge der Waffen erhalten.

- Versorgungspläne: Die Wasser- und Nahrungsmittelversorgungspunkte der Flotte wurden bekannt, wodurch die englische Seite Gelegenheit erhielt, diese Häfen präventiv anzugreifen.

Basierend auf diesen Informationen konnte die englische Marine wirksame Gegenmaßnahmen entwickeln. Indem sie die Route der spanischen Flotte kannten, bewegte sich die englische Flotte von Plymouth zur Meerenge von Dover, um die Spanische Armada abzufangen.

Zudem konnten sie durch das Abfangen und Entschlüsseln spanischer chiffrierter Kommunikationen während der Schlacht die nächsten Züge der Feinde voraussagen. So konnten beispielsweise, als entschlüsselt wurde, dass der spanische Flottenkommandant, Herzog von Medina Sidonia, befohlen hatte, zu niederländischen Häfen zu segeln, die englischen Flotten Strategien entwickeln, um dies zu verhindern.

Dieser Informationsvorsprung erlaubte es der englischen Marine, trotz zahlenmäßiger Unterlegenheit den Sieg zu erringen. Die englische Flotte setzte wendigere, kleinere Schiffe ein, um die großen Galeonen der spanischen Flotte auszumanövrieren. Sie nutzten auch verschiedene Taktiken, wie die Nutzung der Windrichtung zu ihrem Vorteil und Überraschungsangriffe mit Feuerschiffen, um die Spanische Armada zurückzuschlagen.

Dieser Sieg war nicht nur ein Triumph militärischer Stärke, sondern auch ein Sieg der Informationskriegsführung. Es kann gesagt werden, dass die Informationsstrategien von Elizabeth I. und Walsingham Englands Unabhängigkeit und Wohlstand schützten.

Der Einfluss der elizabethanischen Informationsstrategie

Die Informationsstrategien der Ära Elizabeth I. hatten erheblichen Einfluss auf die Entwicklung kryptografischer Techniken und die Informationssicherheit in nachfolgenden Perioden. Nachfolgend sind die spezifischen Auswirkungen aufgeführt sowie Vergleiche mit der heutigen Zeit:

- Entwicklung kryptografischer Techniken:

Der Erfolg des Codebrechens in der elizabethanischen Ära veranlasste die Entwicklung komplexerer Verschlüsselungen. Dies führte zu den fortschrittlichen kryptografischen Techniken, die wir heute haben.

Heutiges Beispiel: RSA-Verschlüsselung und AES (Advanced Encryption Standard), die die Grundlage der modernen Internetsicherheit bilden.

- Anerkennung der Wichtigkeit von Informationen:

Die Bedeutung von Informationen in der nationalen Sicherheit wurde weit anerkannt, was zur Gründung von Geheimdienstbehörden in verschiedenen Ländern führte.

Heutiges Beispiel: Die Gründung und Entwicklung von Geheimdiensten weltweit, wie der CIA in den Vereinigten Staaten, MI6 im Vereinigten Königreich und SVR in Russland.

- Grundlagen der Cybersicherheit:

Die grundlegenden Konzepte der modernen Cybersicherheit – „Vertraulichkeit“, „Integrität“ und „Verfügbarkeit“ von Informationen – lassen sich auf die Informationsstrategien der elizabethanischen Ära zurückführen.

- Vertraulichkeit: Der Einsatz von Chiffren in der Elizabethanischen Ära war ein Vorläufer moderner Verschlüsselungstechnologien.

- Integrität: Die Überprüfung von Informationen durch Spionagenetzwerke hat Bezug zu modernen Datenintegritätsprüfungen.

- Verfügbarkeit: Die Bedeutung der schnellen Informationsübermittlung bildet die Grundlage der modernen Echtzeitdatenverarbeitung.

Heutiges Beispiel: Viele moderne Cybersicherheitstechnologien, wie Firewalls, Verschlüsselungsprotokolle (SSL/TLS) und Multi-Faktor-Authentifizierung, basieren auf diesen grundlegenden Konzepten.

- Entwicklung der Kryptanalyse:

Techniken zum Codebrechen wie die Frequenzanalyse sind zur Grundlage der modernen Datenanalyse und künstlichen Intelligenz-Technologien geworden. Die in der elizabethanischen Ära entwickelten Fähigkeiten, Muster zu identifizieren und Bedeutungen zu entschlüsseln haben Parallelen zur modernen Big-Data-Analyse und maschinellen Lernalgorithmen.

Heutige Beispiele:

- Verarbeitung natürlicher Sprache: Technologie, die textuelle Merkmale analysiert, um Bedeutungen zu verstehen

- Mustererkennung: Technologie zur Identifikation spezifischer Muster in Bildern und Tönen

- Vorhersageanalytik: Technologie zur Vorhersage zukünftiger Trends aus Vergangenheitsdaten

- Wichtigkeit der Informationskriegsführung in internationalen Beziehungen:

Die Erkenntnis, dass Informationskriegsführung eine entscheidende Rolle in der Diplomatie und in militärischen Angelegenheiten spielt, wurde etabliert. Elizabeth I.s Außenpolitik war sorgfältig basierend auf Informationen geplant. Dieser Ansatz hatte einen erheblichen Einfluss auf die modernen internationalen Beziehungen.

Heutige Beispiele:

- Cyberangriffe: Konflikte zwischen Nationen, die im Cyberspace ausgetragen werden

- Wahleingriffe: Versuche, die Wahlprozesse anderer Länder zu beeinflussen

- Informationsmanipulation durch soziale Medien: Informationsoperationen zur Beeinflussung der öffentlichen Meinung

- Mehrschichtige Informationssammelsysteme:

Das mehrschichtige Spionagenetzwerk, das von Walsingham aufgebaut wurde, hat die Struktur moderner Geheimdienste beeinflusst. Die Methode, Informationen aus verschiedenen Bereichen und Ebenen zu integrieren und zu analysieren, ist zur Grundlage moderner Geheimdienstaktivitäten geworden.

Heutige Beispiele:

- HUMINT (Human Intelligence): Informationssammlung von Spionen und Informanten

- SIGINT (Signals Intelligence): Abfangen und Analysieren elektronischer Kommunikation

- OSINT (Open Source Intelligence): Informationssammlung aus öffentlich zugänglichen Quellen

- Erhöhung des Bewusstseins für Informationssicherheit:

Der Einsatz von Chiffren in der elizabethanischen Ära führte zu einem gesellschaftlichen Bewusstsein für die Bedeutung des Informationsschutzes. Dieses Bewusstsein hat sich bis in die Gegenwart fortgesetzt und bildet die Grundlage für Konzepte des Schutzes persönlicher Informationen und der Datensicherheit.

Heutige Beispiele:

- GDPR (General Data Protection Regulation): Vorschriften zum Schutz persönlicher Daten in der EU

- CCPA (California Consumer Privacy Act): Kaliforniens Gesetz zum Schutz persönlicher Informationen

- Beziehung zwischen Informationskriegsführung und Propaganda:

Elizabeth I. sammelte nicht nur Informationen, sondern nutzte sie auch effektiv, um ihr Image zu manipulieren und Einfluss sowohl im Inland als auch international auszuüben. Dies kann als Vorläufer moderner Medienstrategien und öffentlicher Diplomatie angesehen werden.

Heutige Beispiele:

- Politische Kampagnen, die soziale Medien nutzen

- Strategien zur Nationenbildung: Anstrengungen, das Image einer Nation strategisch zu gestalten und zu projizieren

- Digitale Diplomatie: Diplomatische Aktivitäten, die soziale Medienplattformen nutzen

In dieser Weise hatten die Informationsstrategien der elizabethanischen Ära einen tiefgreifenden Einfluss auf die moderne Informationsgesellschaft. Konzepte und Technologien, die in der elizabethanischen Ära entstanden sind – wie kryptografische Techniken, Informationsbeschaffung, Datenanalyse und strategische Nutzung von Informationen – haben sich tief in der modernen Gesellschaft verwurzelt, wenn auch in weiterentwickelter Form.

Schlussfolgerung: Das Vermächtnis von Elizabeth I.

Die 45-jährige Herrschaft Elizabeth I.s war eine Periode des Wohlstands für England. Doch wurde dieser Wohlstand nicht friedlich erreicht. Ständig mit Bedrohungen aus dem In- und Ausland konfrontiert, überwanden Elizabeth I. und ihre engen Berater Krisen, indem sie geschickt Informationsstrategien einsetzten.

Besonders das von Francis Walsingham aufgebaute Spionagenetzwerk und die Fähigkeiten zum Codebrechen wurden zu entscheidenden Säulen, die Elizabeth I.s Herrschaft unterstützten. Die Aufdeckung der Babington-Verschwörung und der Sieg gegen die Spanische Armada illustrieren eindrucksvoll den Erfolg dieser Informationsstrategien.

Der Einfluss der Informationsstrategien der Ära Elizabeth I. auf die moderne Welt ist überraschend weitreichend. Wir können ihren Einfluss in verschiedenen Aspekten der modernen Gesellschaft sehen, einschließlich der Entwicklung kryptografischer Technologie, der Gründung von Geheimdiensten, den grundlegenden Konzepten der Cybersicherheit, der Entwicklung von Datenanalysetechnologie und der Anerkennung der Bedeutung von Informationskriegsführung in den internationalen Beziehungen.

Darüber hinaus wird das von den Informationsstrategien der Elizabethanischen Ära demonstrierte Konzept der „Macht der Information“ in der heutigen digitalen Ära zunehmend bedeutender. Während sich die Formen der modernen Informationskriegsführung verändert haben – darunter Cyberangriffe, Fake-News und Wahleingriffe – bleibt ihr Wesen unverändert.

Das Vermächtnis von Elizabeth I. ist nicht nur eine historische Tatsache. Es bietet wertvolle Erkenntnisse zu der ewigen Herausforderung, wie man die nationale Sicherheit schützt und Wohlstand in einer sich ständig verändernden Welt aufbaut. Wir müssen von der Weisheit der elizabethanischen Ära lernen und sie mit moderner Technologie kombinieren, um auf neue Bedrohungen zu reagieren.

Die Geschichte der Informationskriegsführung entwickelt sich mit technologischen Fortschritten weiter. Doch die grundlegende Anerkennung der „Wichtigkeit von Informationen“ wurde unverändert von der Ära Elizabeth I. bis in die Gegenwart überliefert. Diese Erkenntnis aufrechtzuerhalten wird der Schlüssel sein, um Sicherheit und Wohlstand in der modernen Gesellschaft zu bewahren.

Von der Ära Elizabeth I. bis heute bleibt eine konsistente Wahrheit: Diejenigen, die Informationen kontrollieren, erringen schließlich den Sieg. Mit dieser Lehre im Hinterkopf müssen wir auch in Zukunft Informationen weise nutzen.