في النصف الأخير من القرن السادس عشر، كانت إنجلترا تدخل عصراً ذهبياً تحت حكم إليزابيث الأولى. ومع ذلك، خلف هذه الازدهار كانت توجد تهديدات دائمة من كل من المصادر المحلية والأجنبية. الدول الكاثوليكية مثل إسبانيا وفرنسا كانت تحافظ على مواقف عدائية تجاه إنجلترا البروتستانتية الجديدة، بينما كان خطر التمرد الكاثوليكي قائماً داخل البلاد.

في هذه الظروف الصعبة، كانت واحدة من أكثر استراتيجيات إليزابيث الأولى فعالية هي حرب المعلومات باستخدام التشفير. أصبح فك الشفرات والجاسوسية لا غنى عنه للتنبؤ بتحركات العدو ومنع المؤامرات الداخلية. يتناول هذا المقال واقع تقنيات التشفير واستراتيجيات المعلومات التي دعمت حكم إليزابيث الأولى.

صورة ‘قوس قزح’ لإليزابيث الأولى. ترتبط رموز العيون والأذان على ثوبها بأهمية جمع المعلومات.

سلالة تيودور والسياسة الخارجية لإليزابيث الأولى

مواجهة التهديدات الدولية

عندما اعتلت إليزابيث الأولى العرش في 1558، وجدت إنجلترا نفسها في وضع دولي معقد. كانت اسكتلندا إلى الشمال متحالفة مع فرنسا، بينما كانت إسبانيا الكاثوليكية تمتلك أقوى قوة بحرية في أوروبا في ذلك الوقت. بالإضافة إلى ذلك، كانت ابنة عمها، ماري ملكة الاسكتلنديين، تدعي أنها الخليفة الشرعي للعرش الإنجليزي.

في ظل هذه الظروف، نفذت إليزابيث الأولى سياسة خارجية حذرة. بينما كانت تظهر مواقفها السلمية في العلن، استخدمت استراتيجيات المعلومات في الخفاء للتحقيق في تحركات العدو ومراقبة المعارضين الداخليين. كانت هذه الاستراتيجية المزدوجة واحدة من العوامل التي مكنت إليزابيث الأولى من الحكم لفترة طويلة.

فرنسيس والسنجام وشبكة التجسس

في قلب استراتيجية المعلومات الخاصة بإليزابيث الأولى كان فرنسيس والسنجام. عُيِّن كسكرتير رئيسي للملكة في عام 1570، وقام فيما بعد بتوجيه أنشطة الاستخبارات في إنجلترا. نجح والسنجام في بناء شبكة تجسس امتدت عبر كل أوروبا، مما مكنه من فهم تحركات العدو بالتفصيل.

فرنسيس والسنجام، الذي أشرف على شبكة الاستخبارات لإليزابيث الأولى. تحت قيادته، تم بناء أكبر شبكة تجسس في أوروبا.

كانت شبكة والسنجام للتجسس واسعة وتشمل الدبلوماسيين والتجار والعلماء وحتى رجال الدين. كانوا يتسللون إلى المحاكم العسكرية ومرافق الجيش لجمع المعلومات الحيوية. كما استخدم والسنجام خبراء التشفير لفك شفرات الاتصالات العدو.

كانت الجوانب البارزة في هذه الشبكة هي طابعها متعدد الطبقات ومرونتها. على سبيل المثال:

- عملاء متخفين في شكل تجار جمعوا المعلومات في موانئ وأسواق العدو تحت ستار الأنشطة التجارية.

- قام الدبلوماسيون باستخراج المعلومات المهمة من المحادثات في الأوضاع الرسمية.

- استخدام رجال الدين مكّن من جمع المعلومات عبر شبكات الكنيسة.

سمحت هذه الشبكة المعلوماتية لإليزابيث الأولى بالبقاء دائماً خطوة واحدة أمام أعدائها في الاستراتيجية. على سبيل المثال، تمكنوا من اكتشاف خطط إسبانيا لغزو الأرمادا مسبقاً.

تطوير علم التشفير

تقنيات التشفير في عهد إليزابيث الأولى

بينما قد تبدو تقنيات التشفير في القرن السادس عشر بدائية مقارنة بالمعايير الحديثة، إلا أنها كانت متقدمة للغاية في زمنها. كانت الأساليب الأساسية للتشفير المستخدمة:

- Cipher الاستبدال:

يتضمن هذا الأسلوب استبدال الحروف الأبجدية بحروف أو رموز مختلفة. على سبيل المثال، قد يُستبدل الحرف ‘A’ بالرمز ‘Z’ والحرف ‘B’ بالرمز ‘Y’ وهكذا. رغم بساطته، كان هذا الأسلوب فعالاً للغاية في زمنه. لكنه كان عرضة لتحليل الترددات.

- Cipher النقل:

يتضمن هذا الأسلوب إعادة ترتيب ترتيب الحروف. على سبيل المثال، كتابة “HELLO” بشكل معكوس كـ “OLLEH” هو نوع من Cipher النقل. كانت الطرق الأشد تعقيداً تتضمن إعادة ترتيب الحروف بأنماط محددة.

- Cipher متعدد الأبجدية (Polyalphabetic Cipher):

يمثل هذا الأسلوب حرفاً واحداً بعدة حروف أو رموز. على سبيل المثال، يمكن تمثيل ‘A’ بالحروف ‘XY’ و’B’ بالرموز ‘ZQ’ وهكذا. هذا الأسلوب جعل من الصعب على الخوارزميات البسيطة تحليل التردد.

كانت هذه الأصفار أحياناً تُستخدم بشكل مستقل، ولكنها غالباً ما تُدمج لتحقيق مستويات أعلى من السرية.

تحليل التردد وفك الشفرات

كان توماس فيليب، أحد مرؤوسي والسنجام، معروفًا كأحد أفضل محللي أكواد في زمنه. استخدم تقنية تُدعى تحليل التردد لفك رموز الأكواد.

يتضمن تحليل التردد تحليل تكرار حدوث كل حرف في نص إنجليزي ومقارنته بتكرار الرموز في النص المشفر لافتراض الحروف الأصلية. على سبيل المثال، يعتبر حرف ‘E’ الأكثر استخدامًا في اللغة الإنجليزية. لذلك، من المحتمل أن يمثل الرمز الذي يظهر بشكل متكرر في النص المشفر الحرف ‘E’.

يُقال أن هذه التقنية قد ابتكرها العالم العربي الخوارزمي في القرن التاسع، ولكنها بدأت تُستخدم في أوروبا في أواخر العصور الوسطى. بحلول عهد إليزابيث الأولى، كانت هذه التقنية قد تحسنت وتم تطبيقها لفك رموز معقدة.

لم يستخدم مفكرو الشيفرة مثل فيليب تحليل التردد فحسب، بل أخذ في الاعتبار السياق والمحتوى المتوقع أثناء فك الشفرات. على سبيل المثال، في المستندات الدبلوماسية، كانت كلمات مثل “الملك”، “الملكة”، و”المعاهدة” متوقعة أن تظهر بشكل متكرر، مما يوفر أدلة لفك التشفير.

إعدام ماري ملكة الاسكتلنديين ومؤامرة بابينغتون

تألق قدرات فك الشفرات لدى والسنجام بشكل خاص في مؤامرة بابينغتون عام 1586. كانت هذه المؤامرة خطة من الكاثوليكي أنتوني بابينغتون وآخرين لاغتيال إليزابيث الأولى وإطلاق سراح ماري ملكة الاسكتلنديين.

نجح والسنجام في فك الشفرات الرسائل المشفرة المتبادلة بين بابينغتون وماري. رغم استخدامهم لشفرة معقدة تجمع بين عدة تقنيات تشفير، استطاع فريق والسنجام بمهارة الجمع بين تحليل التردد والاستدلال السياقي لفكها.

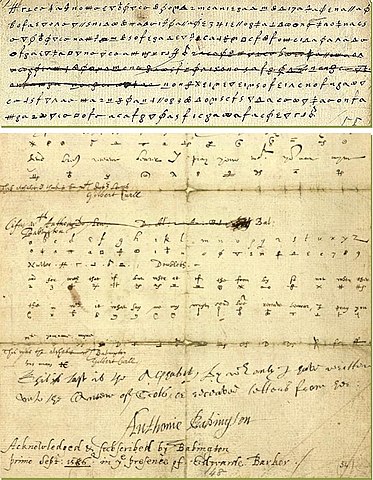

الذيل المشفر لرسالة من ماري ستيوارت إلى بابينغتون، زورت بواسطة ‘مفكك الشفرات’ الخاص بوالسنجام. هذا الذيل يطلب من بابينغتون استخدام الشيفرة المكسورة بالفعل لنقل أسماء المتآمرين. هذا المستند المزور ختم مصير ماري بواسط توماس فيليب وأنتوني بابينغتون

تضمنت الرسالة المفككة موافقة ماري على خطة الاغتيال ضد إليزابيث الأولى. بشكل خاص، العثور على جزء ينص على “ستة من الرجال تولوا مهمة اغتيال ابنة عمتي العزيزة (إليزابيث الأولى)”. أدى هذا الدليل إلى محاكمة ماري بتهمة الخيانة وإعدامها في عام 1587.

تُعتبر هذه الحادثة مثالاً بارزاً على كيفية تأثير فك الشفرات مباشرة على الأمن القومي. أدى إعدام ماري إلى تخفيض كبير في تهديد التمرد الكاثوليكي وعزز مكانة إليزابيث الأولى. في الوقت نفسه، بيّنت هذه الحادثة بأوضح صورة أهمية تقنيات التشفير وقيمة القدرة على فكها.

إعدام ماري ملكة الاسكتلنديين. أدى فك رمز مؤامرة بابينغتون إلى هذه النتيجة. بواسطة فورد مادوكس براون

المعركة ضد الأرمادا الإسبانية

دور فك الشفرات

في عام 1588، أرسل الملك فيليب الثاني من إسبانيا الأرمادا التي لا تقهر، المكونة من أكثر من 130 سفينة، لغزو إنجلترا. في هذا الوقت، لعبت شبكة الاستخبارات وقدرات فك الشفرات الخاصة بالسنجام دورًا حاسمًا في انتصار إنجلترا.

الأرمادا الإسبانية في عام 1588. أدت استراتيجية المعلومات الخاصة بإليزابيث الأولى إلى تحقيق النصر ضد هذا العدو الشديد. بواسطة المتحف البحري الوطني

تسللت جواسيس والسنجام إلى موانئ ومحاكم إسبانيا، وجمعت معلومات حول استعدادات الأسطول والاستراتيجيات. كثير من هذه المعلومات أرسل مشفرًا، لكن فريق فك الشفرات الخاص بالغنجام فك تلك الرسائل، مما وفر معلومات قيمة للجانب الإنجليزي.

تم فك الرموز التالية بشكل أساسي:

- تواريخ إقلاع الأسطول: كُشف أن موعد مغادرة الأسطول الإسباني تأجل عدة مرات، مما أعطى الجانب الإنجليزي المزيد من الوقت للتحضير.

- مسار الأسطول: أصبح معروفًا أن الأسطول الإسباني خطط للإبحار عبر القناة الإنجليزية والتوجه إلى الموانئ الهولندية.

- حجم الأسطول والتجهيزات: حصل على معلومات مفصلة حول عدد السفن والقوات وأنواع وكميات الأسلحة.

- خطط الإمداد: كُشف عن نقاط إعادة تزويد الماء والطعام للأسطول، مما أعطى الجانب الإنجليزي فرصًا للهجوم على هذه الموانئ بشكل استباقي.

استنادًا إلى هذه المعلومات، تمكنت البحرية الإنجليزية من وضع تدابير مضادة فعالة. على سبيل المثال، بمعرفة مسار الأسطول الإسباني، انتقلت الأسطول الإنجليزي من بليموث إلى مضيق دوفر، واستعدت لاعتراض الأرمادا الإسبانية. علاوة على ذلك، من خلال اعتراض وفك تواصلات الشيفرة الإسبانية أثناء المعركة، تمكنوا من التنبؤ بالتحركات المقبلة للعدو. على سبيل المثال، عندما تم فك شيفرة أن قائد الأسطول الإسباني، دوق مدينة سيدونيا، أمر بالاتجاه إلى الموانئ الهولندية، تمكنت الأسطول الإنجليزي من وضع استراتيجيات لمنع ذلك.

سمحت هذه المزايا المعلوماتية للبحرية الإنجليزية تحقيق النصر رغم التفوق العددي للعدو. استخدم الأسطول الإنجليزي سفنًا أصغر وأكثر مناورة لتفوق المناورة على الجاليون الإسباني الكبير. كما استخدمت تكتيكات متعددة مثل الاستفادة من اتجاه الرياح والهجمات المفاجئة بسفن الفخ لإبعاد الأرمادا الإسبانية.

لم يكن هذا النصر مجرد انتصار للقوة العسكرية، بل كان أيضًا انتصارًا في حرب المعلومات. يمكن القول إن استراتيجيات المعلومات الخاصة بإليزابيث الأولى والغنجام حمت اسقلالية إنجلترا وازدهارها.

تأثير استراتيجية المعلومات في عهد إليزابيث الأولى

كان لاستراتيجيات المعلومات في عهد إليزابيث الأولى تأثير كبير على تطوير تقنيات التشفير والأمان المعلوماتي في الفترات اللاحقة. إليك التأثيرات المحددة والمقارنات مع العصر الحديث:

- تطور تقنيات التشفير:

أدى نجاح فك الشفرات في العصر الإليزابيثي إلى تطوير شفرات أكثر تعقيدًا. هذا قاد إلى تقنيات التشفير المتقدمة لدينا اليوم. 现代 مثال: تشفير RSA ومعيار التشفير المتقدم (AES)، اللذان يشكلان أساس أمان الإنترنت الحديث.

- الاعتراف بأهمية المعلومات:

أصبحت أهمية المعلومات في الأمن القومي معترفًا بها على نطاق واسع، مما أدى إلى إنشاء وكالات الاستخبارات في مختلف البلدان. 现代 مثال: إنشاء وتطوير وكالات الاستخبارات في جميع أنحاء العالم، مثل وكالة الاستخبارات المركزية في الولايات المتحدة، MI6 في المملكة المتحدة، وSVR في روسيا.

- أسس الأمن السيبراني:

المفاهيم الأساسية للأمن السيبراني الحديث – “السرية”، “السلامة”، و”الإتاحة” للمعلومات – يمكن أن ترجع أصولها إلى استراتيجيات المعلومات في العصر الإليزابيثي. 现代 مثال:

- السرية: استخدام الشفرات في العصر الإليزابيثي كان مقدمة للتكنولوجيات التشفير الحديثة.

- السلامة: التحقق من المعلومات عبر شبكات التجسس يتعلق بفحص سلامة البيانات الحديثة.

- الإتاحة: أهمية نقل المعلومات بسرعة يشكل أساس معالجة البيانات في الوقت الحقيقي الحديثة.

العديد من تقنيات الأمن السيبراني الحديثة، مثل الجدران النارية، البروتوكولات التشفير (SSL/TLS)، والمصادقة متعددة العوامل، تعتمد على هذه المفاهيم الأساسية.

- تطوير تحليل الشفرات:

تقنيات فك الشفرات مثل تحليل التردد أصبحت أساسًا لتحليل البيانات الحديثة وتقنيات الذكاء الاصطناعي. المهارات التي تم تطويرها في العصر الإليزابيثي لتحديد الأنماط وفك المعاني لها نظائر في تحليل البيانات الكبيرة الحديثة والخوارزميات تعلم الآلة.

أمثلة حديثة:

- معالجة اللغة الطبيعية: التكنولوجيا التي تحلل ميزات النصوص لفهم المعنى

- التعرف على الأنماط: التكنولوجيا التي تحدد أنماطًا محددة في الصور والأصوات

- تحليل التوقعات: التكنولوجيا التي تتنبأ بالاتجاهات المستقبلية بناءً على البيانات السابقة

- أهمية حرب المعلومات في العلاقات الدولية:

أصبح الاعتراف بأن حرب المعلومات تلعب دورًا حاسمًا في الشؤون الدبلوماسية والعسكرية ثابتًا. كانت السياسة الخارجية لإليزابيث الأولى مخططتها بعناية بناءً على المعلومات. كان لهذه المقاربة تأثير كبير على العلاقات الدولية الحديثة.

أمثلة حديثة:

- الهجمات السيبرانية: الصراعات بين الدول والتي تتجلى في الفضاء السيبراني

- التدخل في الانتخابات: محاولات لتأثير على عمليات الانتخاب في بلدان أخرى

- التلاعب المعلوماتي عبر وسائل التواصل الاجتماعي: عمليات المعلومات التي تجرى لتشكيل الرأي العام

- نظم جمع المعلومات متعددة الطبقات:

شبكة التجسس متعددة الطبقات التي بناها والسنجام أثرت في بنية وكالات الاستخبارات الحديثة. طريقة دمج وتحليل المعلومات من مجالات ومستويات مختلفة أصبحت أساس الأنشطة الاستخبارية الحديثة.

أمثلة حديثة:

- HUMINT (الاستخبارات البشرية): جمع المعلومات من الجواسيس والمخبرين

- SIGINT (الاستخبارات الإشارية): اعتراض وتحليل الاتصالات الإلكترونية

- OSINT (الاستخبارات المصادر المفتوحة): جمع المعلومات من المصادر المتاحة بشكل عام

- زيادة الوعي بالأمان المعلوماتي:

استخدام الشفرات في العصر الإليزابيثي جعل المجتمع يدرك أهمية حماية المعلومات. استمر هذا الوعي حتى يومنا هذا، مما شكل أساسًا لمفاهيم حماية المعلومات الشخصية وأمان البيانات الحديثة.

أمثلة حديثة:

- GDPR (اللوائح العامة لحماية البيانات): اللوائح حول حماية البيانات الشخصية في الاتحاد الأوروبي

- CCPA (قانون حماية المستهلك في كاليفورنيا): قانون حماية المعلومات الشخصية في كاليفورنيا

- العلاقة بين حرب المعلومات والدعاية:

لم تكتفي إليزابيث الأولى بجمع المعلومات بل استغلتها بفعالية للتلاعب بصورتها وممارسة النفوذ داخليًا ودوليًا. يمكن اعتبار هذا كتمهيد لاستراتيجيات وسائل الإعلام الحديثة والدبلوماسية العامة.

أمثلة حديثة:

- الحملات السياسية باستخدام وسائل التواصل الاجتماعي

- استراتيجيات توجيه الأمة: الجهود لتشكيل وإبراز صورة الأمة بشكل استراتيجي

- الدبلوماسية الرقمية: الأنشطة الدبلوماسية التي تستخدم منصات وسائل التواصل الاجتماعي

بهذه الطريقة، كان لاستراتيجيات المعلومات في العصر الإليزابيثي تأثير عميق في المجتمع المعلوماتي الحديث. المفاهيم والتقنيات التي ظهرت في العصر الإليزابيثي – مثل تقنيات التشفير، جمع المعلومات، تحليل البيانات، والاستخدام الاستراتيجي للمعلومات – أخذت الجذر بعمق في المجتمع الحديث، وإن كان في أشكال متطورة.

الخاتمة: إرث إليزابيث الأولى

كانت فترة حكم إليزابيث الأولى التي امتدت لـ45 عامًا فترة ازدهار لإنجلترا. ومع ذلك، لم يتحقق هذا الازدهار بسلام. في مواجهة التهديدات الدائمة من المصادر المحلية والأجنبية، تغلبت إليزابيث الأولى ومستشاروها المقربون على الأزمات من خلال تنفيذ استراتيجيات المعلومات بمهارة.

خاصةً، أصبحت شبكة التجسس والقدرات على فك الشفرات التي أنشأها فرنسيس والسنجام دعامات حاسمة تدعم حكم إليزابيث الأولى. أظهر كشف مؤامرة بابينغتون والنصر ضد الأرمادا الإسبانية نجاح تلك الاستراتيجيات المعلوماتية بوضوح.

إن تأثير استراتيجيات المعلومات في زمن إليزابيث الأولى على العالم الحديث واسع جدًا. يمكن أن نرى تأثيرها في العديد من جوانب المجتمع الحديث، بما في ذلك تطور تقنية التشفير، تأسيس وكالات الاستخبارات، المفاهيم الأساسية للأمن السيبراني، تطور تقنية تحليل البيانات، والاعتراف بأهمية حرب المعلومات في العلاقات الدولية.

علاوة على ذلك، فإن مفهوم “قوة المعلومات” الذي أظهرته استراتيجيات المعلومات في عهد إليزابيث يعتبر ضرورة متزايدة في العصر الرقمي اليوم. بينما تغيرت أشكال حرب المعلومات الحديثة – بما في ذلك الهجمات السيبرانية، الأخبار الكاذبة، والتدخل في الانتخابات – تبقى جوهرها نفسه.

إن إرث إليزابيث الأولى ليس مجرد حقيقة تاريخية. بل يوفر رؤى قيمة للتحدي الدائم في كيفية حماية الأمن القومي وتحقيق الازدهار في عالم دائم التغير. نحن بحاجة لتعلم من حكمة العصر الإليزابيثي بينما نجمع ذلك مع التقنية الحديثة للرد على التهديدات الجديدة.

تستمر تاريخ حرب المعلومات في التطور مع تطور التكنولوجيا. ولكن، الاعتراف الأساسي بـ”أهمية المعلومات” تم تمريره ثابتًا من زمن إليزابيث الأولى إلى الحاضر. سيكون الحفاظ على هذا الوعي هو المفتاح للحفاظ على الأمان والازدهار في المجتمع الحديث.

من عهد إليزابيث الأولى إلى يومنا هذا، تظل حقيقة واحدة ثابتة: أولئك الذين يتحكمون في المعلومات هم من يحققون النصر في النهاية. مع أخذ هذا الدرس بعين الاعتبار، يجب أن نستمر في استخدام المعلومات بحكمة في المستقبل.